shellcode的分析调试小技巧

本文最后更新于:2021-08-31 晚上

分析shellcode

OD有一种简单的分析shellcode的方法。

第一步

首先是复制shellcode

这里我用自己写的弹窗小程序,并且使用十六进制编辑器WINHEX进行复制。

第二步

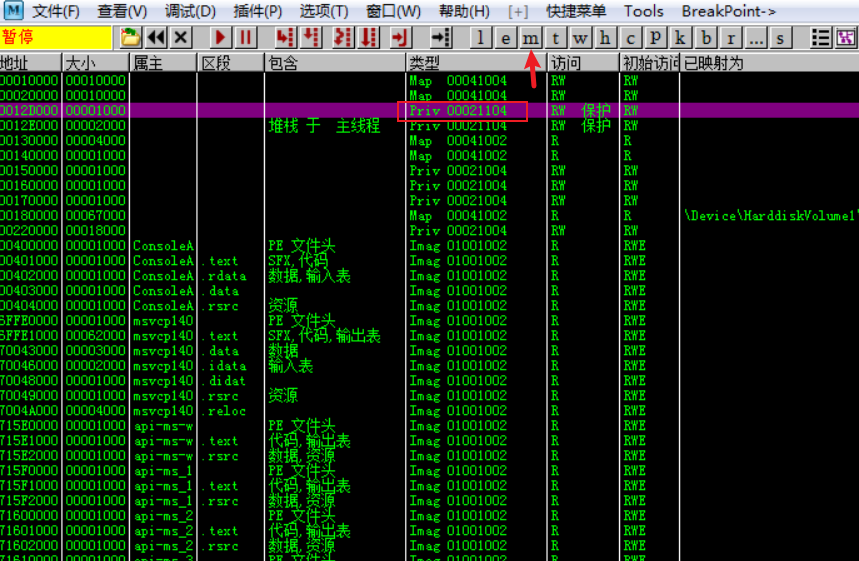

然后是打开OD,附加任意一个程序,打开内存映射窗口,快捷操作就是上面的M,然后寻找类型为Priv的内存区域(这是分配给进程的私有内存,与只读的可执行镜像不同,这些内存被多个进程共享),选择它。

第三步

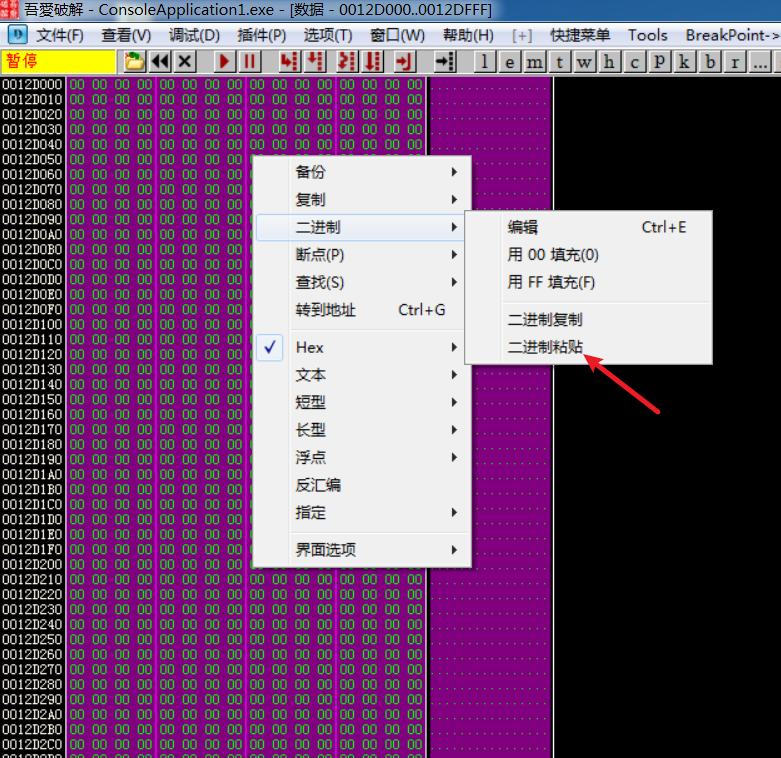

选中一大片区域,然后将复制的数据粘贴进去

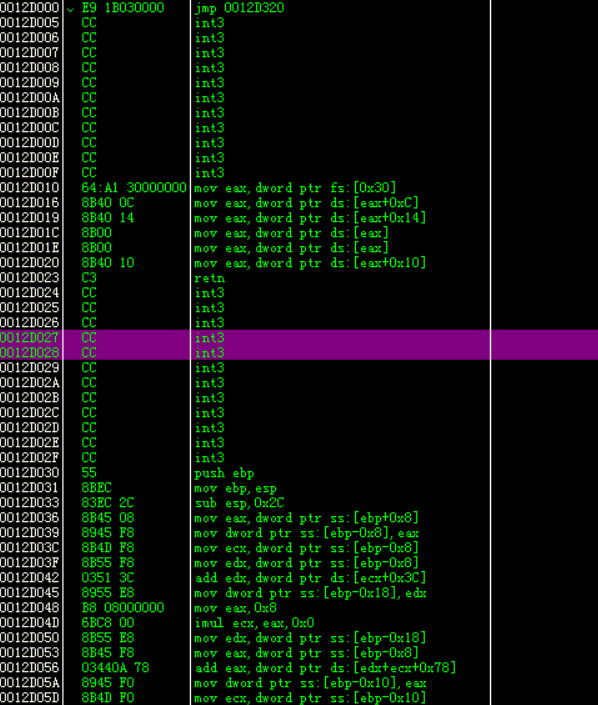

可以右键选择反汇编,这样就会显示汇编代码,而不是十六进制数据,复制后如图所示。

第四步

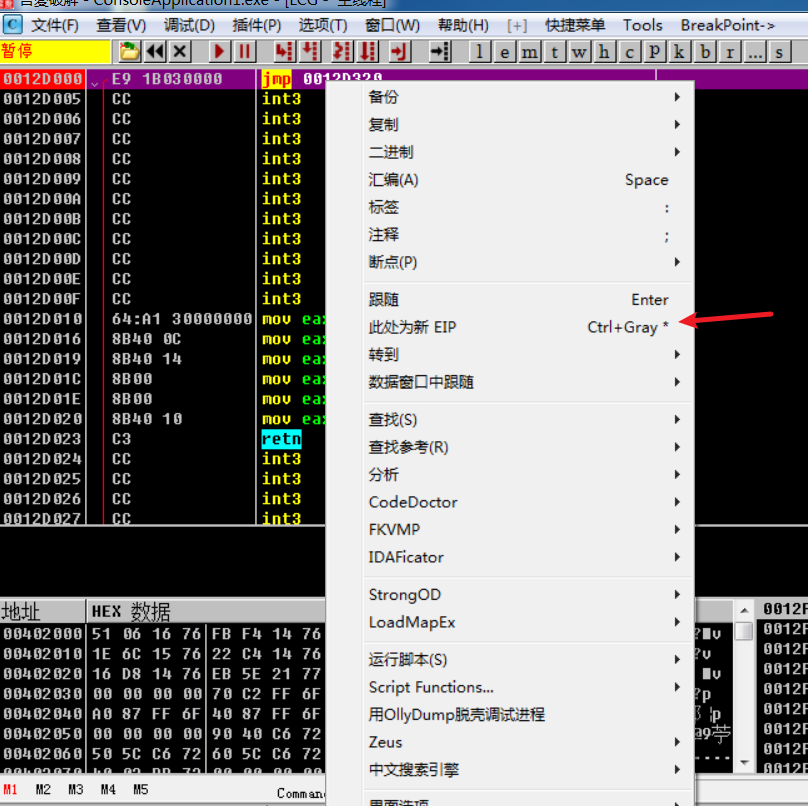

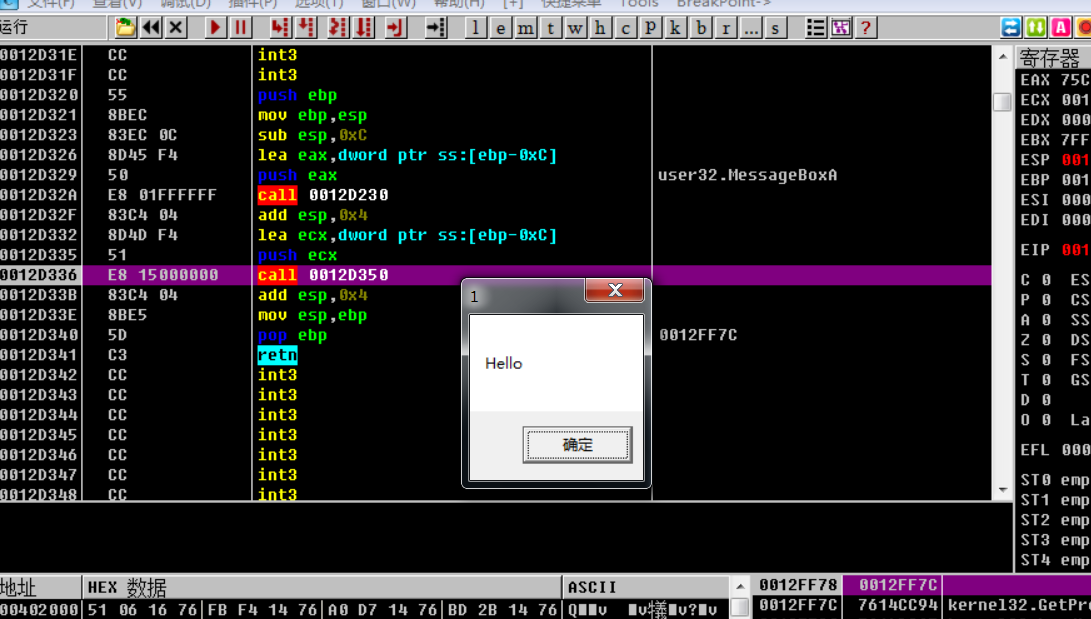

在反汇编窗口中跳到地址,可以在上面图中看到首地址是12D000,那么在反汇编窗口中跳到此地址,然后选择设置为新的EIP,这样就就可以开始调试shellcode了。

调试到弹窗的地方

这样可以方便调试shellcode,感觉还是很方便的。

参考

《恶意代码分析实战》

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!