#include "pch.h"

#include <iostream>

#include <Windows.h>

#include <winternl.h>

#include <process.h>

typedef NTSTATUS(NTAPI* typedef_NtQueryInformationProcess)(

IN HANDLE ProcessHandle,

IN PROCESSINFOCLASS ProcessInformationClass,

OUT PVOID ProcessInformation,

IN ULONG ProcessInformationLength,

OUT PULONG ReturnLength OPTIONAL

);

BOOL DisguiseProcess(DWORD PID, wchar_t* lpwszPath, wchar_t* lpwszCmd) {

HANDLE hProcess = OpenProcess(PROCESS_ALL_ACCESS, FALSE, PID);

if (hProcess == NULL) {

printf("打开进程失败\n");

return FALSE;

}

typedef_NtQueryInformationProcess NtQueryInformationProcess = NULL;

PROCESS_BASIC_INFORMATION pbi = { 0 };

PEB peb = { 0 };

RTL_USER_PROCESS_PARAMETERS Param = { 0 };

USHORT usCmdLen = 0;

USHORT usPathLen = 0;

NtQueryInformationProcess = (typedef_NtQueryInformationProcess)GetProcAddress(LoadLibraryA("ntdll.dll"), "NtQueryInformationProcess");

if (NtQueryInformationProcess == NULL) {

printf("获取函数地址失败\n");

return FALSE;

}

NTSTATUS status = NtQueryInformationProcess(hProcess, ProcessBasicInformation, &pbi, sizeof(pbi), NULL);

if (!NT_SUCCESS(status)) {

printf("获取进程信息失败\n");

return FALSE;

}

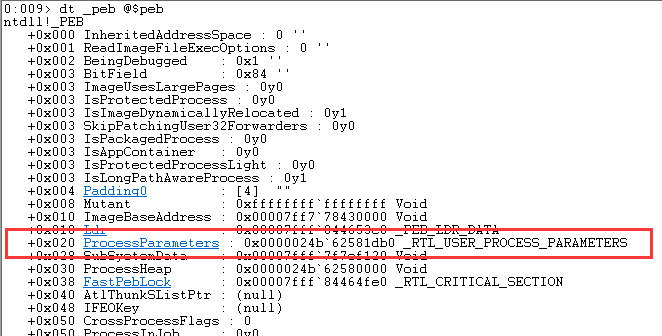

ReadProcessMemory(hProcess, pbi.PebBaseAddress, &peb, sizeof(peb), NULL);

ReadProcessMemory(hProcess, peb.ProcessParameters, &Param, sizeof(Param), NULL);

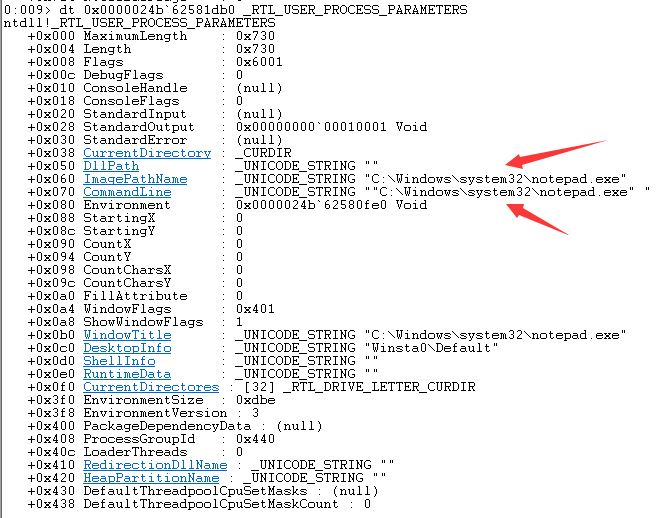

usCmdLen = 2 + 2 * wcslen(lpwszCmd);

WriteProcessMemory(hProcess, Param.CommandLine.Buffer, lpwszCmd, usCmdLen, NULL);

WriteProcessMemory(hProcess, &Param.CommandLine.Length, &usCmdLen, sizeof(usCmdLen), NULL);

usPathLen = 2 + 2 * wcslen(lpwszPath);

WriteProcessMemory(hProcess, Param.ImagePathName.Buffer, lpwszPath, usPathLen, NULL);

WriteProcessMemory(hProcess, &Param.ImagePathName.Length, &usPathLen, sizeof(usPathLen), NULL);

return TRUE;

}

int main()

{

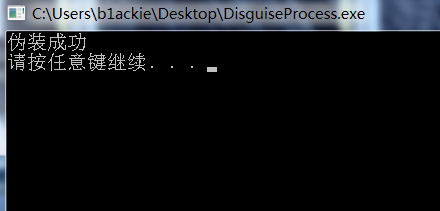

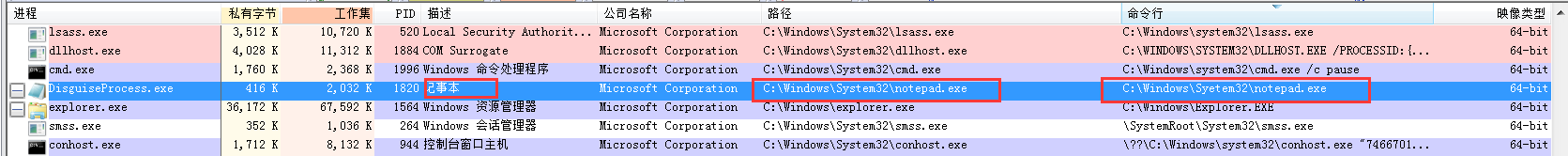

if (DisguiseProcess(_getpid(), L"C:\\Windows\\System32\\notepad.exe", L"C:\\Windows\\Syetem32\\notepad.exe") == FALSE) {

printf("进程伪装失败\n");

system("pause");

exit(-1);

}

printf("伪装成功\n");

system("pause");

return 0;

}